请问CUBA是否使用下述技术,是否会对CUBA产生影响?如使用,则是否需要处理?

As below vulnerability are found :

1.OpenSSL多个高危漏洞的预警(SAL2021-B023)

2.Apache OFBiz高危漏洞的预警(SAL2021-B022)

3.Adobe ColdFusion远程代码执行高危漏洞的预警(SAL2021-B021)

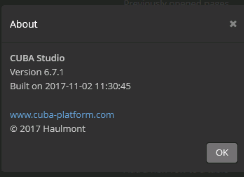

相关版本信息如下:

CUBA Studio Version 6.7.1

Apache Tomcat Version 8.5.21

相关漏洞信息如下:

一、OpenSSL多个高危漏洞的预警(SAL2021-B023)

3月26日监测到Apache OFBiz发布安全更新,修复了一个远程代码执行漏洞(CVE-2021-26295)。

预警编号: SAL2021-B022

漏洞成因:

根据分析,Apache OFBiz框架存在一处RMI反序列化漏洞,攻击者可构造恶意请求,触发该漏洞,从而实现远程代码执行,可导致目标Apache OFBiz服务器被黑客控制。

影响版本:

Apache OFBiz < 17.12.06

二、Apache OFBiz高危漏洞的预警(SAL2021-B022)

3月29日监测到OpenSSL发布安全更新风险公告,修复了OpenSSL产品中的一个拒绝服务漏洞和一个证书验证绕过漏洞(CVE-2021-3449、CVE-2021-3450)。

预警编号: SAL2021-B023

漏洞成因:

OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,同时确认连接者身份。这个包广泛被应用在互联网的网页服务器上。

1、拒绝服务漏洞(CVE-2021-3449)

在重新握手过程中,tls1_set_shared_sigalgs()会调用tls12_shared_sigalgs()与上一个的peer_sigalgslen握手,但是上一次释放内存时没有重置变量peer_sigalgslen,导致 tls12_shared_sigalgs()遍历 peer_sigalgs时出现空指针解引用错误。补丁在释放peer_sigalgs内存时,设置peer_sigalgslen变量为0再次握手时认为上一次的 peer_sigalgslen 不可用,即不会发生空指针解引用。

2、证书验证绕过漏洞(CVE-2021-3450)

在开启 X509_V_FLAG_X509_STRICT 选项的OpenSSL服务器上,由于OpenSSL对X.509证书链的验证逻辑中存在问题,导致受影响的系统接受由非 CA 证书或证书链签名的有效证书。攻击者可以通过使用任何有效的证书或证书链来签名精心制作的证书来利用此漏洞。从而实现能使攻击者能够进行中间人(MiTM)攻击并获取敏感信息(例如:访问受证书身份验证保护的网络或资产,窃听加密通信内容)。

影响版本:

所有 OpenSSL 1.1.1版

OpenSSL 1.0.2不受此问题影响

三、Adobe ColdFusion远程代码执行高危漏洞的预警(SAL2021-B021)

3月25日监测到Adobe ColdFusion官方发布安全更新,修复了远程代码执行漏洞(CVE-2021-21087)。

预警编号: SAL2021-B021

漏洞详情:

Adobe ColdFusion是一个快速应用程序开发平台,ColdFusion经常用在数据驱动的网站及内部网的开发上,但也可以用来生成包括SOAP Web服务及Flash远程服务在内的远程服务,还可以作为Adobe Flex应用的后台服务器。由于过滤不严,未经授权的攻击者可向ColdFusion服务器发送精心构造的恶意请求,在远程的服务器上执行任意代码,从而控制远程服务器。

影响版本:

Adobe ColdFusion 2021 <= 2021.0.0.323925

Adobe ColdFusion 2018 <= 2018 Update 10

Adobe ColdFusion 2016 <= 2016 Update 16