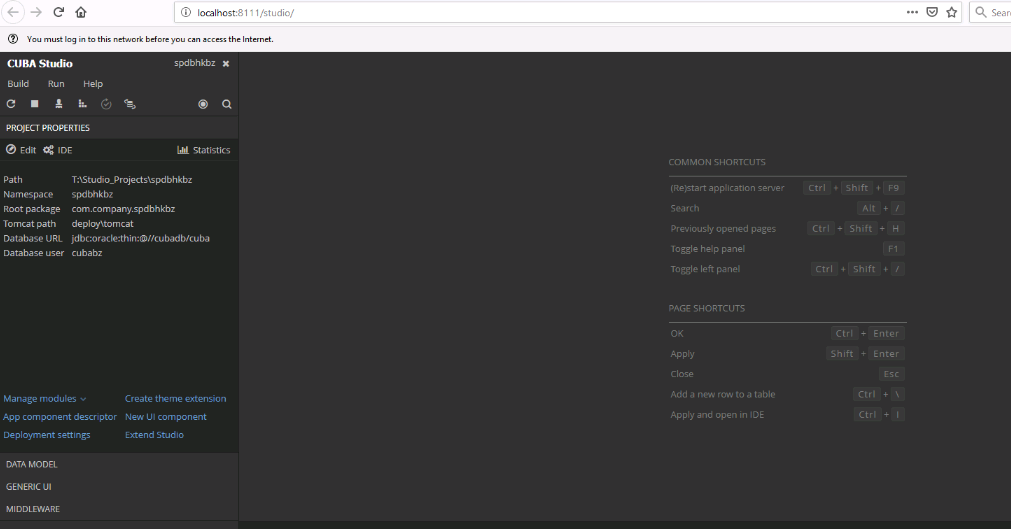

请问CUBA产品是否有使用XStream?(CUBA Studio Version: 6.7.1)

漏洞成因:

XStream是一个常用的Java对象和XML相互转换的工具。如果代码中使用了XStream,未授权的远程攻击者,可构造特定的序列化数据造成任意文件删除或服务端请求伪造。

1、CVE-2020-26259: 任意文件删除漏洞

XStream存在一处反序列化漏洞,攻击者可通过序列化一个实体化对象,将序列化好的数据发送到目标服务器上,后台在对序列化数据进行反序列化操作时会造成任意文件删除漏洞。

2、CVE-2020-26258: 服务端请求伪造漏洞

运行XStream的服务在处理反序列化数据时,攻击者构造特定的XML/JSON请求,可以造成服务端请求伪造。

影响版本:

XStream <= 1.4.14